イベントビューアーのイベントログを別のPCに集約する

- Matsuda

- 2023年2月21日

- 読了時間: 6分

YubiOn WindowsLogon Standaloneは、ソフトウェアをインストールしたPC単体で動作するスタンドアロンタイプのWindowsのログオン強化製品です。

ログオンした時のログについてもそのPCでのみ確認ができるのですが、ログを転送し、別の場所(ADサーバー等)に集約して確認することはできないか?というご相談をいただきました。

単体で動作する製品のため、他のサーバーなどと連携をする機能はないのですが、ログはそのPCのイベントビューアーのApplicationログに出力されます。

Windowsの機能を使ってそのイベントを別のPCに集約することで、イベントログを別のサーバーで確認する、といったことが可能です。

というわけで、Windowsのイベントビューアーのログを、別のPCに転送して集約する方法についてご紹介します。

目次

環境

設定は次の環境で試しました。

ワークスペースの環境でも転送は行えますが、少し手順が増えるため、今回はドメイン環境で設定を行っています。

コレクトマシン(ログを集めるPC)

OS:Windows Server 2022

Active Directory

ソースマシン(ログを送るPC)

OS:Windows10

コレクトマシンのドメインに参加

YubiOn WindowsLogon Standaloneを設定済み

ソースマシンにYubiOn WindowsLogon Standaloneがインストールされている環境を想定します。そのイベントログ(Applicationログ)をコレクトマシンで確認できるように設定します。

設定手順

■ソースマシンでの操作

・ログを収集する準備

イベントの転送はWinRM(Windows Remote Management)サービスを使用しますので、使用できる状態にします。

ソースマシンに管理者アカウントでログオンし、PowerShellを管理者起動して以下のコマンドを実行します。

winrm quickconfig実行確認が行われるので、「y」を入力して実行します。

PS C:\Windows\system32> winrm quickconfig

WinRM はこのコンピューター上で要求を受信するように設定されていません。

次の変更を行う必要があります:

WinRM サービスを開始します。

WinRM サービスの種類を遅延自動開始に設定します。

変更しますか [y/n]? y

WinRM は要求を受信するように更新されました。

WinRM サービスの種類を正しく変更できました。

WinRM サービスが開始されました。

WinRM は、管理用にこのコンピューターへのリモート アクセスを許可するように設定されていません。

次の変更を行う必要があります:

WinRM ファイアウォールの例外を有効にします。

ローカル ユーザーにリモートで管理権限を付与するよう LocalAccountTokenFilterPolicy を構成してください。

変更しますか [y/n]? y

WinRM はリモート管理用に更新されました。

WinRM ファイアウォールの例外を有効にしました。

ローカル ユーザーにリモートで管理権限を付与するよう LocalAccountTokenFilterPolicy を構成しました。正常に設定ができました。

※ネットワークがパブリックになっているものがある場合はファイアウォールの設定ができないので、その場合はドメインまたはプライベートのネットワークに変更してください。

次に、コレクターマシンのアカウントを、ソースマシンのイベントログリーダーグループに追加します。

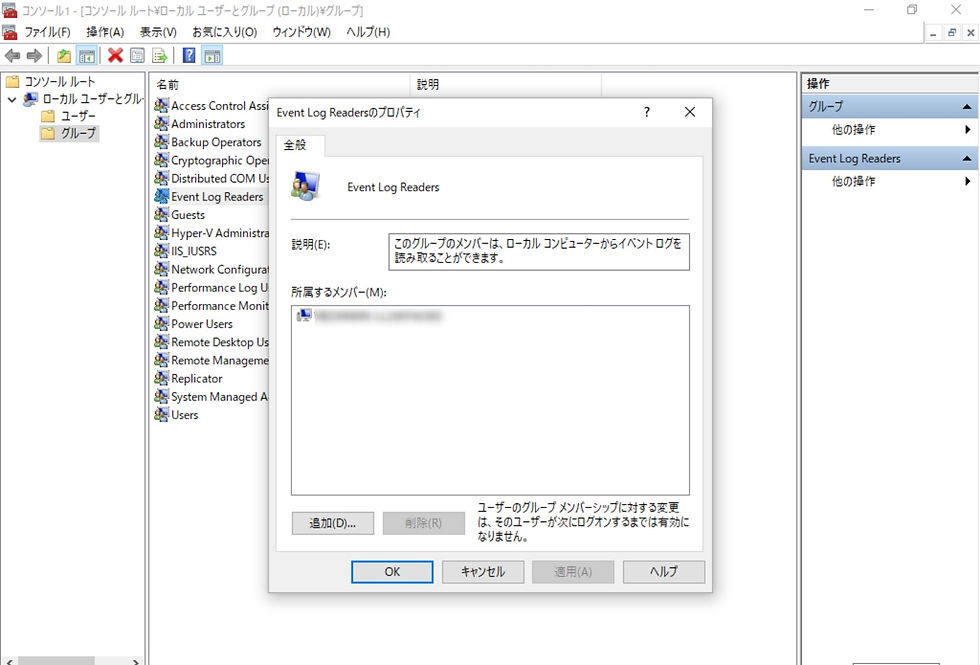

Windowsの「ローカルユーザーとグループ」を開き、「グループ」の「Event Log Readers」を開きます。

「追加」をクリックします。

デフォルトだとコンピューターアカウントが追加できないため、「オブジェクトの種類」をクリックし、「コンピューター」にチェックを入れて「OK」で戻ります。

「選択するオブジェクト名を入力してください」の入力欄にコレクトマシンのコンピューター名を入力して「OK」で決定します。

「所属するメンバー」に、コレクトマシンのコンピューター名が追加されました。

「OK」で閉じます。

※今回はドメイン環境のため不要ですが、ワークグループ環境で設定する場合は、追加で管理者特権を持つアカウントを追加します。

次にコレクトマシンでの操作に移ります。

■コレクトマシンでの操作

・ログを収集する準備

コレクトマシンに管理者アカウントでログオンし、PowerShellを管理者起動して以下のコマンドを実行します。

wecutil quick-config実行確認が行われるので、「y」を入力して実行します。

サービスのスタートアップ モードは Delay-Start に変更されます。続行しますか ( Y- はい、または N- いいえ)? y

Windows イベント コレクター サービスの構成は成功しました。・サブスクリプションの設定

サブスクリプションの機能を使い、どのようなイベントログを転送するのかを定義します。

コレクトマシンでイベントビューアーを起動します。

「アプリケーションとサービスログ」の「サブスクリプション」を選択します。

「サブスクリプションの作成」をクリックします。

任意の「サブスクリプション名」と「説明」を入力し、「コンピューターの選択」をクリックします。

宛先ログを変更する場合はプルダウンから選択します。

今回はデフォルトの「Forwarded Events」とします。

ソースマシンを指定していきます。

「コレクターによる開始」の「ドメインコンピューターの追加」をクリックします。

対象のソースマシンのコンピューター名を入力して「OK」をクリックします。

複数のPCを登録する場合は、続けてPCを登録しておきます。

なお、「テスト」ボタンをクリックすることで、対象PCにアクセスできることを確認することができます。

「イベントの選択」をクリックします。

ここで、イベントとして送信したいログを指定します。

YubiOn WindowsLogon StandaloneのログはApplicationログに出力するため、Applicationログをすべて転送するように指定しておきます。

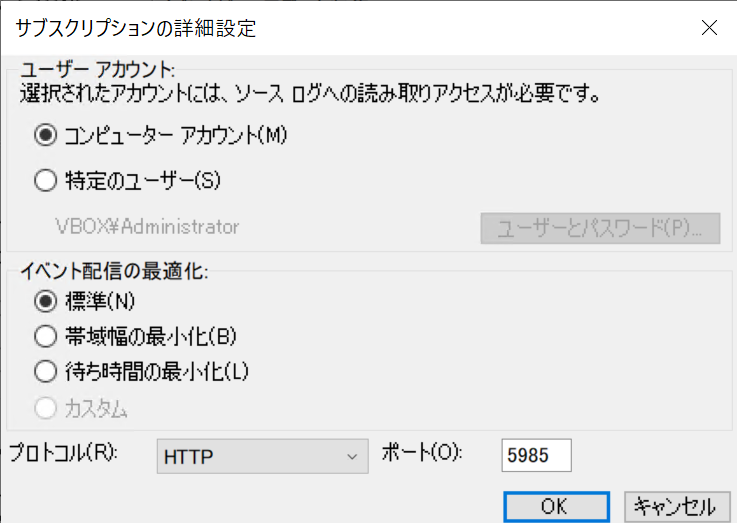

「詳細設定」をクリックして確認します。

ここはデフォルトのまま「ユーザーアカウント」は「コンピューターアカウント」、「イベント配信の最適化」は「標準」を選択しておきます。

サブスクリプションが追加されました。

状態がアクティブになっていることを確認します。

イベントを収集する設定は以上で完了です。

イベントの確認

それではイベントログが転送されることを確認していきます。

まずはソースマシンの方で、YubiOn WindowsLogon Standaloneを使ったログオンを行います。

ソースマシンを一度スクリーンロックし、YubiKeyを使ってログオンを行います。

これにより、Applicationログに「YubiOnWindowsLogonStandalone」ソースのログが出力されました。

こちらはログオンに成功した時のログです。

ログオンアカウント名や使用したYubiKeyのPublicID(識別ID)などが出力されています。

では次にコレクトマシンのイベントビューアーを確認していきます。

コレクトマシンにログオンし、イベントビューアーの「Windowsログ」>「Forwarded Events」を開きます。

YubiOnのログオン成功時のログがコレクトマシン側に転送されていました。

※転送されるまでにしばらく時間(15分程度)がかかる場合があります。

複数のPCを登録した場合はコンピューター名で識別することができます。

まとめ

Windowsのログ転送機能を使うことで、YubiOn WindowsLogon Standaloneが出力したイベントビューアーのログを転送することができました。

今回はApplicationログをすべて転送するように設定しましたが、必要なログだけを転送するようにしたり、フィルタをすることで必要なログがより確認しやすくなるかと思います。

また、今回はソースマシンを1台ずつ設定する手順をご紹介しましたが、マシン台数が多くて手間がかかる場合はADのグループポリシーを利用することで手間を減らすことも可能です。

最後までお読みいただきありがとうございました。