YubiOn FIDO Logonの新しい導入方法を試してみた

- Shiraishi

- 2024年11月6日

- 読了時間: 6分

更新日:2024年12月9日

本日、YubiOn FIDO Logonの新しいバージョン(3.1.0.1)をリリースいたしました。今までのバージョンでは、FIDO認証器の登録は設定ツール、管理WEBから行う必要がありましたが、今回のリリースでは新たにログオン時にFIDO認証器を登録する方法が追加されました。メジャーアップデートと比べると地味なアップデートに見えますが、組織でFIDO Logonを導入する際には非常に有用な機能になりますので、ブログでもご紹介させていただこうかと思います。

今まで、FIDO Logonを組織に導入する際は、ソフトのインストールや初期設定などはADやMDMの機能を用いて一括で行う事が出来ましたが(参考1、参考2)、肝心の認証器(セキュリティキー・スマートフォン)の登録については以下のような方法しかありませんでした。

①認証器を配布しておいて、利用者に設定ツールで登録をしてもらう

こちらのやり方の場合、利用者が認証器の登録を行ってくれない、という問題が発生します。こちらの導入フローの場合、認証器が登録されるまではパスワードでログオン可能なポリシーを利用しますが、利用者が認証器の登録を行ってくれない場合はずっとパスワードログオンの形になってしまいます。管理者が管理WEBから未登録の利用者を割り出し、社内連絡などで運用を徹底する必要がありました。

②管理者が事前にアカウントに対して管理WEBから登録しておき、登録した認証器をユーザーに配布する

こちらのやり方の場合は、①のように利用者が登録をしない事が問題になる事はありませんが、利用者の人数が多ければ多いほど、管理者の手間が大きなものになります。また、本来FIDO認証ではPINは利用者のみが知る知識情報である必要がありますが、認証器登録の際は管理者がPINを知っておく必要があります。運用方法にもよりますが、知識情報による認証(パスワードやPINなど)を複数人で共有する事は一般的には好ましくありません。

今回の改修では、これらの問題を解決するために、利用者自身が認証器を登録する事を強制する(登録しなければログオン出来ない)仕組みを導入しています。また、その登録時に認証器に対してPINの設定も出来るようになっていますので、以下のような形での社内導入が可能になります。

ポリシー設定で、認証器未登録のアカウントに対して認証器登録を強制するように設定する。

あらかじめ利用者のPCにFIDO Logonをインストールし、登録コードの設定を済ませておく(キッティングやAD、MDMでの配布等)。

利用者にセキュリティキーを配っておく(PINの設定は不要)。

以上の事をしておくと、利用者はログオン前に必ず認証器の登録を行う流れとなります。必ずアカウントに対して認証器が設定されて保護され、認証器のPIN設定も利用者自身で行う事が出来ますので、より安全にFIDO Logonを運用する事が可能になります。

■新しい導入方法を試してみる

では実際に、今回追加された導入方法を使って利用者がPCを使い始める流れを試していこうと思います。YubiOn FIDO Logonの登録・PCへのクライアントアプリのインストール・登録コードの設定までは終わっている状況から実際の動きを確認していきます。

事前に、今回の導入方法を利用するためのポリシー設定をしておきます。Default Policyに対して、初期状態から以下の設定を修正しておきます。

サインインオプションの限定 | 有効 |

認証器未登録アカウントへのログオン | 初回のみパスワードでログオンし、認証器の登録を強制する |

これで準備は出来ました。ここから、実際に初めてアカウントにログオンする利用者のつもりでPCを触っていきたいと思います。キッティングなどをしていて、ローカルPC上に「YubiOn」というアカウントが作られており、まだそのアカウントではログオンしていない、という状況を想定しています(*1)。また、利用者にはそれぞれ買ったばかりで何も設定していないYubiKey5 NFCが配られているものとします。

(*1)ここではローカルアカウントを例としていますが、MicrosoftアカウントやADアカウント・EntraIDアカウントでも同様に新機能をご利用いただけます。

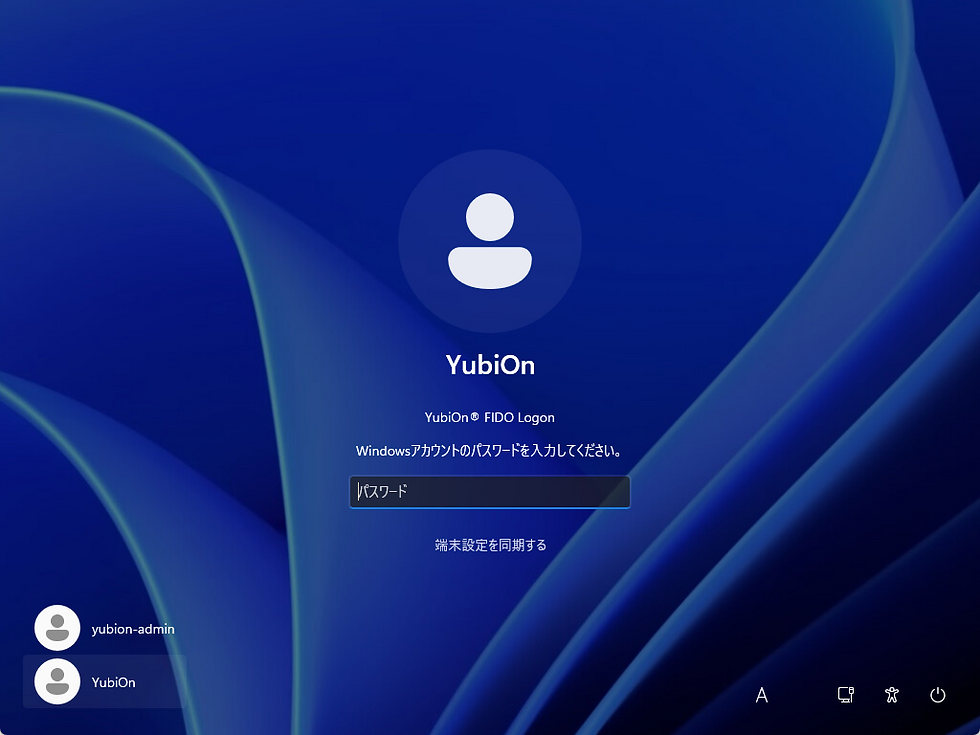

①パスワード認証を行う

実際にFIDO Logonをインストール・登録コード設定のみ行った状態で起動したPCのログオン画面です。「YubiOn」アカウントにはまだ認証器が登録されていませんので、パスワード入力の画面が表示されます。

今までのバージョンではパスワードログオンを許可していた場合、正しいパスワードを入力すればそのままログオンしていましたが、認証器の登録を強制した事によって、ここで認証器を登録しないとログオン出来ない仕組みになっています。

②セキュリティキーのPINを設定する(PIN未設定の場合)

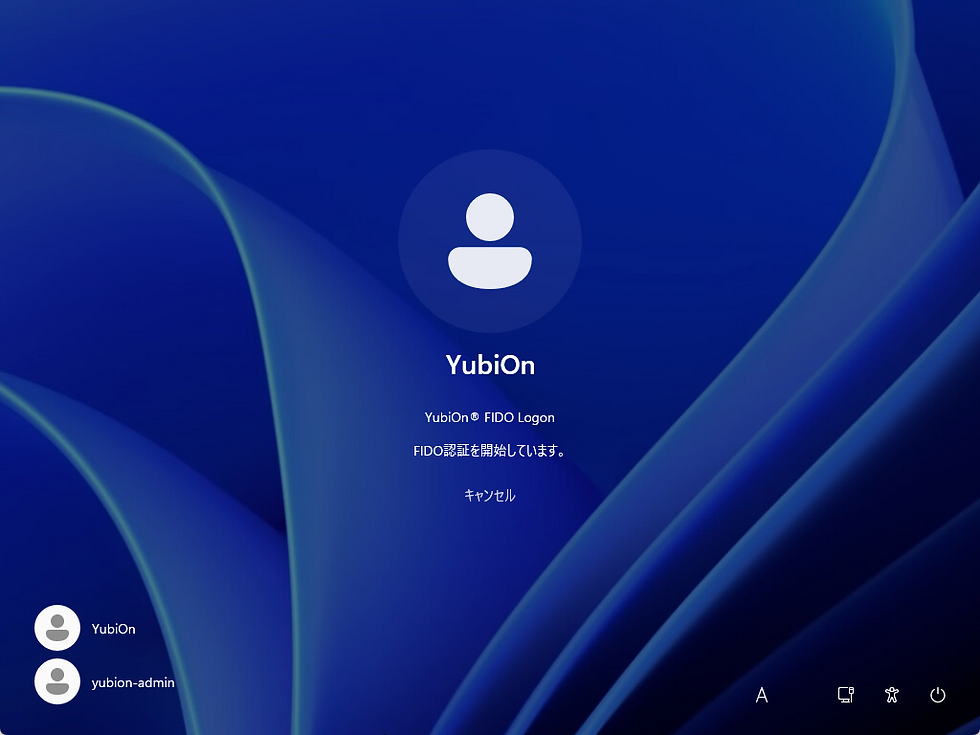

そのまま続けると、登録する認証器をUSBポートに挿入することを促されるので、画面指示に従ってセキュリティキーを挿入してみます。

今回利用するセキュリティキーは、まだPINも設定していない、販売時そのままの状態でしたので、PIN設定を促されました。画面説明に従って、自分の利用したいPINを設定します。

PIN設定が完了したので、改めて認証器の登録を行います。

③認証器を登録する

認証器登録のためにPINを入力する必要がありますので、ここで先ほど設定したPINを入力します。

登録のためのタッチを要求されますので、セキュリティキーをタッチして登録を進めます。

これで認証器の登録が完了しました。画面の指示に従って、改めて認証を行います。

④ログオンのための認証を行う

|  |  |

FIDO認証では登録と認証の流れが表面上はほとんど同じですので、先ほどと同じようにPINを入力後、セキュリティキーをタッチして認証を進めます。

|  |

初めてWindowsにログオンする時の、おなじみのようこそ画面が表示されて、アカウントへのログオンが完了します。これらの登録手順を行う必要があるのは最初の一回だけで、一度認証器を登録してしまえば、それ以降は登録したキーを使ってログオン・画面ロック解除する事ができます。

なお、設定ツールなどで登録した認証器を最初にログオンに使う場合、合わせてアカウントパスワードの入力が必要でしたが、今回の流れを用いる場合は最初にアカウントパスワードを入力しているため、改めてパスワードを入力する必要はありません(アカウントへのFIDO認証器登録後、続けてFIDO認証でのログオンをした場合)。

■あんな場合、こんな場合

今回、紹介としてはローカルアカウントに対してセキュリティキーを用いる形での例をお伝えしましたが、もちろんスマートフォンを用いたログオンや、リモートデスクトップでのログオンを用いる場合でも今回の機能はご利用いただけます。

|  |

スマートフォンを登録する場合

リモートデスクトップで認証器を登録する場合

■まとめ

これまで、FIDO Logonはどうしても大量導入時の運用の徹底に難しさを抱えていました。利用者に設定ツールで認証器登録をしてもらうにせよ、管理者側で認証器を登録しておくにせよ、登録の漏れなどを運用でカバーする必要があったのではないかと思います。今回の改修で、利用者に認証器を確実に登録させる事が出来るようになった事で、より安全なPC運用・管理の助けになれば幸いです。

無料版として、有料版と同等の機能を3ヶ月間お試し頂けますので、まずは是非試して頂ければと思います。

■関連リンク

[YubiOn FIDO Logon]

[YubiOn FIDO Logon概要ページ]